Eemaldage CrySiS viirus (Eemaldamise juhend) - Oct 2016 uuendus

CrySiS viiruse eemaldamise juhend

Mis on CrySiS ransomware-viirus?

Kui palju kahju saab CrySiS põhjustada?

Selle aasta algus märkis it-valdkonnas kahjuks mitmete küberrünnakute aset leidmist ning need küberohud levivad endiselt vabalt. Üks sellistest ohtudest on CrySiS viirus. Nagu iga ransomware-viiruste hulka kuuluv pahavara suudab ka see viirus krüpteerida su faile ning jätta sind ilma su piltidest, muusikafailidest, ärifailidest ja kõigest muust, mis arvutis leidub. Kui sa otsid meeleheitlikult võimalust CrySis viiruse dekrüpteerimiseks, pakuvad küberkurjategijad erilist dekodeerimise tarkvara. Muidugi on tegemist tasulise programmiga, mis ei garanteeri mitte kuidagi, et sa ka tõepoolest saad oma krüpteeritud failid tagasi. Igal sajal juhul: unusta ära mõte tasuda häkkeritele nõutud rahasumma, sest niiviisi innustad sa neid üksnes oma kuritegelikke toiminguid jätkama. Selle asemel peaksid sa võtma CrySiS’e eemaldamise oma hetkeprioriteediks.

Peaaegu pool aastat tagasi esile kerkinud ransomware-viirus levib väga kiiresti üle kogu maailma. See küberoht ründab erinevaid failitüüpe, suudab krüpteerida dokumente, meediafaile, tabelifaile, PDF’e ja palju muud. Pärast failide lukustamist muudab see failiformaadid järgnevateks: [email protected] ja [email protected]. Need laiendused – .CrySis, .locked, .kraken, .darkness, .nochance, .oshit – on ühtlasi märgiks, et su arvuti on ransomware-viirusega nakatunud. Viirus rakendab andmete kodeerimisel AES ja RSA algoritme. Seetõttu on andmete dekrüpteerimine tõeline katsumus. Kuna tegemist on matemaatiliselt keerukate algoritmidega, on ainus viis avaliku võtme poolt lukustatud failide avamiseks privaatvõtme saamine.

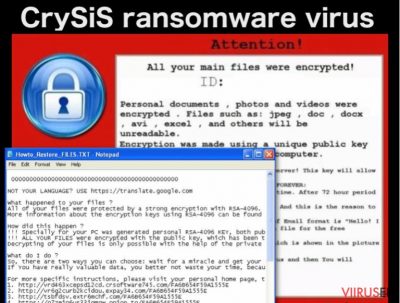

Kui viirus on failide krüpteerimise lõpetanud, nõuab see üsna suurt rahasummat privaatvõtme edastamise eest. Tavaliselt soovivad ohvrid meeleheitlikult oma faile tagasi saada ning otsustavad võtme saamiseks tasuda lunaraha. Nagu me oleme ka varasemalt maininud, peaksid sa otsima võimalusi CrySiS’e eemaldamiseks, mitte mõtlema tehingu tegemisest. Siin on ka näide lunarahakirjast:

Attention! Your computer was attacked by virus-encoder.

All your files are encrypted cryptographically strong, without the original key the recovery is impossible! To get the decoder and the original key, you need to write us at the email: [email protected] with subject “encryption” stating your id.

Do not waste your and our time on empty threats. Responses to letters only appropriate people are not adequate to ignore. P.S. only in case you do not receive a response from the first email address within 48 hours, please use this alternative email [email protected].

Vastavalt rünnaku ohvriks langenud inimeste kommentaaridele, on nõutud summa varieerunud 100 dollarist kuni 400 või isegi 700 dollarini. Kui sa näed oma arvutis sellist teadet, ära kiirusta nõudmist täitma. Isegi, kui sa oled õnnega koos ja suudad viiruse küüsist pääseda, ei tähenda see, et sa oled tulevaste ohtude eest kaitstud. Peale viiruse eemaldamist tee kindlasti oma olulistest failidest varikoopiad.

September 2016 uudis: avastati uus CrySiS’e levitamise meetod

Märgatud on uut meetodit, mille abil pääseb CrySiS ransomware-viirus kasutajate arvutisse. Hetkel näib, et rünnaku ohvriks on langenud arvutid üksnes Austraaliast ja Uus-Meremaalt, kuid võib uskuda, et see tehnika levib ka mujale maailmasse. Mis täpsemalt on aga muutunud? Viirus kasutab nüüd arvutitesse pääsemiseks Remote Desktop Protocol (RDP) protokolli, spämmkirjade ja kahtlaste tarkvarauuenduste kasutamise asemel. See tähendab, et süsteemi nakatamiseks peab viirus nüüd otsima kaitsetuid RDP kanaleid ning end sellega ühendama. Viirus otsib süsteemis erinevaid veakohti ja kasutab nö toorest jõudu selleks, et saada teada arvuti administraatori parool ning rünnata süsteemi. Remote Desktop Protocol kaudu sisse tungimine on eriti murettekitav, kuna küberkurjategijad ei pruugi CrySiS’t laadida üksnes häkitud arvutisse, vaid ka kõikidesse seadmetesse, mis on võrgustikku ühendatud (printerid, ruuterid, NAS jne) või puhta jõuga tungida isegi lähedal asuvatesse arvutitesse. Tegemist ei ole aga täiesti uue meetodiga. Seda on kasutanud edukalt ka näiteks DMA Locker, Apocalypse ja veel mitmed ransomware-viirused. Pidevalt edasi arenevad viirused tähendavad üksnes, et peaksime pidevalt mõtlema oma arvutite turvalisuse tagamisele. Oma võrgustiku kaitsmiseks ei ole kunagi liiga hilja.

Kas selle ransomware-viiruse rünnakut saab ennetada?

CrySiS pahavara nakatab arvutisüsteeme väga kavalalt. Tavaliselt imbub viirus arvutisse e-kirja manuse kaudu. Kord, kui viirus on süsteemi sattunud, hakkab see koheselt skänneerima faile ning krüpteerima neid RSA ja AES-128 kirjetega. Pärast krüpteerimise lõpetamist ei ole võimalik failidele enam ligi pääseda. Kahjuks märkavad ohvrid aga viirust liiga hilja – siis kui see on juba kogu operatsioonisüsteemis oma kahjutöö ära teinud. Kui töö on tehtud, paigutab CrySiS arvutisse Help_Decrypt_FILES.bmp, Help_Decrypt_FILES.html, Help_Decrypt_FILES.txt failid, mille kaudu antakse teada, kuidas oleks võimalik oma andmeid taastada.

Alati on lihtsam CrySiS ransomware-viiruse rünnakut ennetada kui hiljem tegeleda viiruse hävitustöö tagajärgedega. Turvaeksperdid soovitavad oma arvuti kaitsemeetmeid tugevdada, kombineerides omavahel viirusetõrje ja pahavaratõrje programmid, näiteks FortectIntego. Kõige olulisem on leida usaldusväärne viirusetõrje ning veenduda, et turvatarkvara kaitseb su arvutit kogu aeg. Lisaks võib küberkurjategijate rünnakute eest kaitsta võimas tulemüür. Samuti ei tohiks sa unustada arvuti operatsioonisüsteemi uuendamist ja uuenduste õigeaegset paigaldamist. Sa peaksid ka ise olema tähelepanelik. Ära külasta veebilehti, mis on kahtlase muljega ja ebaturvalised. Mõnel puhul võib CrySiS viirus ilmuda arvutisse peale häkitud mängu alla laadimist või mõnel ebaturvalisel veebilehel käimist. Ära laadi kunagi alla tundmatuid tarkvarasid ning kontrolli tarkvarauuenduste infot tarkvaraloojate ametlikelt kodulehtedelt, selle asemel, et uuendusi laadida juhuslikelt veebilehtedelt.

Kuidas on võimalik CrySiS eemaldada?

Olenemata sellest, kas sa oled või ei ole kogenud küberohte, tuleks CrySiS viirust võtta väga tõsiselt. Ransomware-viirused on kurikuulsad, kuna sekkuvad tihti viirusetõrje töösse – teisisõnu, viirusetõrje programm ei pruugi korralikult töötada. Lisaks võid kohata mitmeid takistusi, mis mõjutavad CrySiSe edukat eemaldamist. Meie ekspertide tiim on ette valmistanud juhised, mis aitavad sul viirusega toime tulla ning alustada operatsioonisüsteemi skänneerimist. Enne skänni alustamist peaksid veenduma, et viirusetõrje ja pahavaratõrje on uuendatud; vastasel korral ei pruugi tarkvara CrySiS’t su arvutist leida, seega saab viirus oma kahjutööd jätkata.

CrySiS viiruse manuaalse eemaldamise juhend

Eemalda CrySiS kasutades Safe Mode with Networking

-

Samm 1: Taaskäivita oma arvuti kuni hetkeni Safe Mode with Networking

Windows 7 / Vista / XP- Klikka Start → Shutdown → Restart → OK.

- Kui Teie arvuti muutub aktiivseks, siis vajutage mitu korda F8, kuni ekraanile ilmub Advanced Boot Options.

-

Valige nimekirjast Safe Mode with Networking

Windows 10 / Windows 8- Vajutage nuppu Power Windows sisselogimisekraanil. Nüüd vajutage ja hoidke all klaviatuuril olevat nuppu Shift ja klikkake Restart..

- Nüüd valige Troubleshoot → Advanced options → Startup Settings ja lõpuks vajutage Restart.

-

Kui Teie arvuti muutub aktiivseks, siis valige Enable Safe Mode with Networking aknas Startup Settings.

-

Samm 2: Eemaldage CrySiS

Logige sisse oma nakatunud kontosse ja käivitage brauser. Laadige alla FortectIntego või muu legitiimne nuhkvara-vastane programm. Uuendage seda enne täielikku süsteemi skanneerimist ja eemaldage pahatahtlikud failid, mis kuuluvad Teie väljapressimiseks kasutatava tarkvara juurde ja viige CrySiS eemaldamine lõpule

Kui Teie väljapressimiseks kasutatav tarkvara blokeerib Safe Mode with Networking, siis proovige edasist meetodit.

Eemalda CrySiS kasutades System Restore

-

Samm 1: Taaskäivita oma arvuti kuni hetkeni Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klikka Start → Shutdown → Restart → OK.

- Kui Teie arvuti muutub aktiivseks, siis vajutage mitu korda F8, kuni ekraanile ilmub Advanced Boot Options.

-

Valige nimekirjast Command Prompt

Windows 10 / Windows 8- Vajutage nuppu Power Windows sisselogimisekraanil. Nüüd vajutage ja hoidke all klaviatuuril olevat nuppu Shift ja klikkake Restart..

- Nüüd valige Troubleshoot → Advanced options → Startup Settings ja lõpuks vajutage Restart.

-

Kui Teie arvuti muutub aktiivseks, siis valige Enable Safe Mode with Command Prompt aknas Startup Settings.

-

Samm 2: Taastage oma süsteemi failid ja seaded

-

Kui ilmub Command Prompt aken, siis sisestage cd restore ja klikkakeEnter.

-

Nüüd tippige rstrui.exe ja vajutage uuesti Enter..

-

Kui ilmub uus aken, siis klikkake Next ja valige taastamishetk enne seda, kui süsteemi infiltreerus CrySiS. Selle tegemise järel klikkake Next.

-

Nüüd klikkake Yes oma süsteemi taastamiseks.

-

Kui ilmub Command Prompt aken, siis sisestage cd restore ja klikkakeEnter.

Boonus: Taastage oma andmed

Ülalnähtav juhend on mõeldud selleks, et aidata Teil oma arvutist eemaldada programm CrySiS. Taastamaks oma krüpteeritud faile, soovitame me kasutada detailset juhendit, mille on koostanud viirused.ee turvaeksperdid.CrySiS ransomware-viiruse ohvrina pakutakse sulle ostmiseks dekrüpteerimise tööriist, mis peaks kõik su mured lahendama ja taastama lukustatud failid. ÄRA osta seda! Küberkurjategijate puhul ei ole mitte mingeid garantiisid, et sa saad tõepoolest võtme failide dekrüpteerimiseks või et see võti ka avab lukustatud failid. Pigem eemalda viirus arvutist, kasutades selleks FortectIntego ning kasuta allpool kirjeldatud meetodeid oma andmete taastamiseks või vähemalt osade failide taastamiseks.

Kui Teie failid on krüpteeritud CrySiS poolt, siis võite Te nende taastamiseks kasutada mitmeid meetodeid.

Data Recovery Pro andmete taastamise meetod

Data Recovery Pro, nagu ka selle pealkiri viitab, on programm, mis aitab kasutajatel oma andmed taastada. Kuigi ei saa olla kindel, et programm suudab kõik su failid taastada, ei ole sul ka midagi kaotada. Proovi kasutada Data Recovery Pro’d, järgides neid juhiseid:

- Laadi Data Recovery Pro;

- Järgige neid Data Recovery paigaldamise samme ja installeerige programm oma arvutisse;

- Käivitage see ja skanneerige oma arvutit, et tuvastada CrySiS lunavara poolt krüpteeritud failid;

- Taastage need.

Windows Previous Versions andmete taastamise meetod

Windows Previous Versions on funktsioon, mida pakutakse Windows operatsioonisüsteemi kasutajatele osade kustutatud failide taastamiseks, ent see ei pruugi ransomware-rünnaku korral eriti tõhusalt toimida. Funktsiooni töömeetod on lihtne. Alljärgnevalt leiad lühikese juhendi, mis õpetab, kuidas kasutada Windows Previous Versions funktsiooni. PANE TÄHELE: see meetod toimib ainult siis, kui System Restore funktsioon on käivitatud.

- Tuvastage taastamist vajav krüpteeritud fail ja klikake sellel parema hiireklahviga;

- Valige “Properties” ja minge “Previous versions” aknasse;

- Siin, “Folder versions”, tutvuge iga faili saadaoleva koopiaga. Te peaksite valima versiooni, mida taastada soovite ja klikkama nupul “Restore”.

ShadowExplorer andmete taastamise meetod

Kolmas andmete taastamise meetod kasutab ShadowExplorer nimelist tarkvara ning see võimaldab ransomware-viiruse ohvriks langenutel taastada osad oma failid, kasutades funktsiooni Volume Shadow Copies, seda aga ainult juhul, kui viirus ei ole faile arvutist ära kustutanud. Kui soovid kontrollida, kas andmete taastamine on võimalik, järgi neid samme:

- Laadige alla Shadow Explorer (http://shadowexplorer.com/);

- Järgige Shadow Explorer paigaldusviisardit ja installeerige see rakendus oma arvutisse;

- Käivitage progtamm ja valige vasakust ülemisest nurgast avanevast rippmenüüst oma krüpteeritud andmetega ketas. Vaadake seda, millised kaustad seal olemas on;

- Klikkige parema hiireklahviga kaustal, mida soovite taastada ja valige “Export”. Te võite samuti valida, kuhu Te selle kausta taastada soovite.

Lõpetuseks, peaksite alati mõtlema Teie väljapressimiseks kasutatava krüpteeritud tarkvara vastasele kaitsele. Selleks, et kaitsta oma arvutit CrySiS ja teiste väljapressimiseks kasutatavate tarkvaralahenduste eest, kasutage tuntud nuhkvara-vastast programmi, nagu FortectIntego, SpyHunter 5Combo Cleaner või Malwarebytes

Teile soovitatud

Ära lase valitsusel enda järel nuhkida

Valitsustel on kombeks jälgida inimeste andmeid ning isegi nuhkida kodanike järel, seega sa peaksid seda silmas pidama ja uurima rohkem kahtlaste infokogumise taktikate kohta. Selleks, et vältida mistahes soovimatut valitsusepoolset jälgimist, tuleks internetti kasutada täiesti anonüümselt.

Kui kasutad internetti, saad valida mistahes asukoha selleks, et netisisu näha ilma, et peaksid taluma olulisi piiranguid. Naudi internetikasutust ilma häkkimise riskita, kasutades Private Internet Access VPN-teenust.

Kontrolli, millist infot valitsused ja muud soovimatud osapooled saavad näha siis, kui sa internetis surfad. Isegi, kui sa ei tegele seadusevastaste toimingutega või usaldad oma teenusepakkujaid ja platvorme, ole alati omaenda turvalisuse ja heaolu huvides kahtlustav ning kasuta ennetavaid meetmeid nagu VPN-teenused.

Tee failidest tagavarakoopiad, juhuks, kui sind tabab pahavararünnak

Arvutikasutajad võivad saada mitmesuguseid kahjusid kübernakkuste tõttu, kuna nad on ise jätnud midagi tegemata. Pahavara põhjustatud tarkvaraprobleemid või otsesed andmekaotused krüpteeringu tõttu võivad tekitada seadmele mitmeid probleeme või põhjustada püsivat kahju. Kui sul on korralikud tagavarakoopiad, saad pärast taoliseid intsidente oma tööd aga muretult jätkata.

Pärast seadmele mistahes muudatuste tegemist on oluline teha tagavarakoopiad, et saaksid alati naasta oma töö juurde, isegi, kui pahavara on midagi seadmes muutnud või põhjustanud andmekaotuseid. Kui sul on olemas iga olulise dokumendi või projekti eelmise versiooni koopia, saad vältida tülikaid olukordi. Sa tänad end, kui peaksid kunagi pahavara otsa sattuma. Süsteemi taastamise jaoks kasuta programmi Data Recovery Pro.