Eemaldage Petya viirus (Jun 2018 uuendus) - Eemaldamise juhend

Petya viiruse eemaldamise juhend

Mis on Petya viirus?

Petya loojad ründavad jälle: Bad Rabbit lunavara tegutses 2017. oktoobris

Petya on lunavaraviirus, mis alustas levimist 2016. aastal. See aasta on seda aga mitu korda uuendatud ning kõige hiljutisem versioon ilmus välja 2017. aasta oktoobris, Diskcoder.D või Bad Rabbit lunavaraviiruse nime all. Hiljutiste teadaannete kohaselt mõjutas viimane lunavara versioon peamiselt Venemaa ja Ukraina organisatsioone.

Petya, mida tuntakse ka nimede PetrWrap, GoldenEye lunavara, Mamba viirus ja Mischa lunavara all, alustas sarnaselt WannaCry-le – rünnak sai alguse nagu puhtast õhust ning jätkas kiiret levimist. Mõned viirusetööriistad tuvastavad ohtu ka nimede NotPetya ja Nyetya lunavara all.

Lunavara on juba mõjutanud mitmeid panku, elektritootjaid, ettevõtteid “Rosneft”, “Maersk“, “Saint – Gobain” ja paljusid teisi ettevõtteid. Viiruse avaldamises süüdistatakse Ukraina tarkvaraettevõtet MeDoc. Kuigi ettevõte eitas süüdistusi, väidavad mõned IT-eksperdid, et neil on tõestusmaterjale, mis viitavad sellele, et see firma oli algne allikas.

Bad Rabbit viiruse kiire ülevaade

Hiljutiste teadaannete kohaselt tabas Petya lunavara Kiievi metrood ja Odessa rahvusvahelist lennujaama 24. oktoobril. Kuigi enamik rünnakuid toimusid Venemaal (66%) ja Ukrainas (12.2%), kannatasid Bad Rabbit lunavara tõttu ka teised riigid nagu näiteks Bulgaaria, Türgi ja Jaapan.

Pahavara levib võltsi Flash uuenduse kaudu, mis on saadaval nakatunud veebilehtedel. Bad Rabbit viirus käivitub install_flash_player.exe failist, mis on laaditud Win32/Filecoder.D kataloogi. Lisaks skänneerib pahavara sisevõrgustikku, et leida Windows' Server Message Block (SMB) jagamised. Sama strateegiat kasutas WannaCry ja pole kahtlustki, et see oli edukam. See Petya versioon ei kasuta aga ära EthernalBlue haavatavust.

Viirus krüpteerib kogu kõvaketta DiskCryptor abil ja kasutab RSA-2048 ja AES-128-CBC krüptograafia kombinatsiooni. Sihtmärgiks võetud failidele lisatakse ka .encrypted faililaiendus. Lisaks failide varastamisele kasutab pahavara ka Mimikatz tööriista, et koguda kasutaja andmeid, nende seas kasutajanimed ja paroolid.

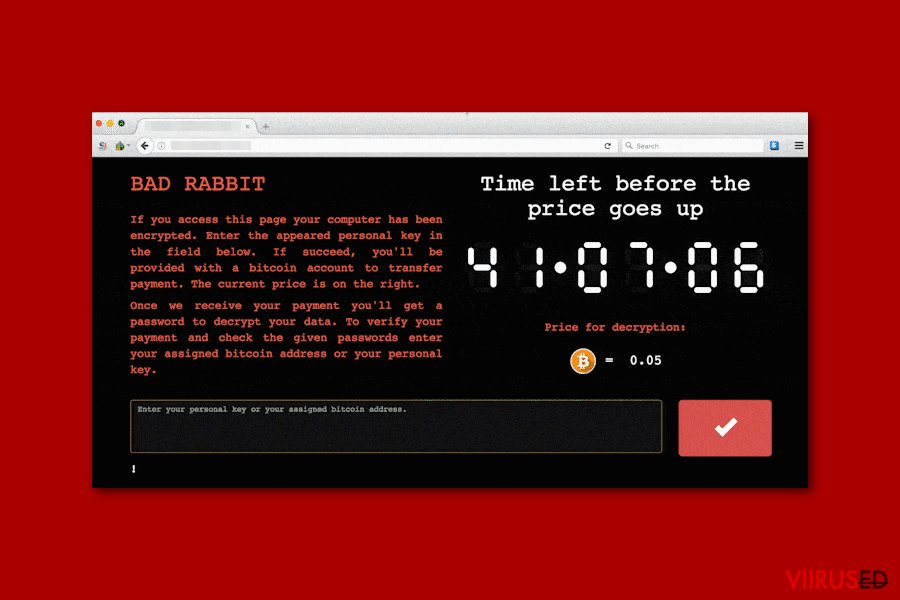

Pärast andmete krüpteerimist potsatab pahavara arvutisse lunarahateate, mis suunab makselehele. Ohvril palutakse kanda 0.05 Bitcoini, et saada dekrüpteerimiseks parool. Inimesel on 41 tundi, kuni lunaraha suurust tõstetakse. Lunaraha ei soovitata tasuda. Kasutajad peaksid Petya koheselt eemaldama FortectIntego või mõne teise usaldusväärse pahavaratõrje abil.

Petya lunavara uuendati 2017. aasta juunis

2016. aasta juunis uuendasid küberkurjategijad Petyat. Seejärel kasutati [email protected] e-posti aadressit, et koguda lunaraha. Ohvrilt nõutakse $300 Bitcoini selle eest, et päästa ohvri andmed. Ukraina, Suurbritannia, Hispaania, Taani, Holland ja India on juba rünnaku käes kannatanud.

Petya lunavara ei krüpteeri ohvri faile ühekaupa – see on selge märk sellest, et viirust on hiljuti uuendatud. Selle asemel taaskäivitatakse arvuti ja krüpteeritakse kõvaketta MFT. MBR lõpetab töötamise, mis põhjustab tõrke siis, kui üritad leida infot failide kohta, nagu näiteks nende nime, suuruse ja asukoha kohta.

Lunavaraga saab endiselt nakatuda siis, kui laadida alla võlts dokument, seega ole ettevaatlik, kui saad kirja tundmatult isikult. Hacker News avaldas, et viirus kasutab sama Windows SMBv1 haavatavust, mida kasutas ka WannaCry nakkus. Enda kaitsmiseks veendu, et sa laadiksid arvutisse FortectIntego programmi, et eemaldada Petya ja selle pahavaralised failid.

UUENDUS: IT-eksperdi Lawrence Abrams sõnul on lahendus Petya vältimiseks – kasutajad peaksid tegema arvutisse tekstifaili nimega perfc ja asetama selle C:Windows kausta. Näib, et lunavara eemaldab end ise, kui see tuvastab, et süsteemis on selline fail.

UUENDUS juuli 2017: pärast pikaajalist ootamist lõid pahavara uurijad lõpuks ometi Petya viirusele dekrüpteerija ning see lubab dekrüpteerida failid, mis on lunavara pahatahtliku koodi poolt suletud. Petya dekrüpteerija on saadaval kahes vormis: CD-versioon ja Windowsi käivitusfail. Märgime ka, et see tööriist on loodud üksnes selleks, et leida individuaalne dekrüpteerimisvõti, kuid andmeid saab taastada dekrüpteerimistarkvara abil, nende seas ka Mischa ja GoldenEye dekrüpteerijad. Juhised nende tööriistade kasutamiseks on selle artikli juhistelõigus.

Kahjuks on dekrüpteerija endiselt kasutu hübriid-Petya versioonide nagu PetyaWrap või EternalPetya puhul.

Petya omadused ja käitumine

Ehkki küberkommuun otsis kiiret lahendust, kuidas tüütusest vabaneda, on IT-eksperdid avaldanud mitmeid detaile, mis muudavad seda suhtumist. Kui Petya originaalne versioon hakkas levima, oli sellel nö “kill disk” funktsioon. Teisisõnu, isegi pärast failide krüpteerimist ei suutnud see suhelda korralikult Command and Control serveritega, et jälgida ohvri tunnusnumbrit.

Sellele sarnaselt jamasid ExPetr/NotPetya/Petna/Petya ID-protsessiga. Sellele lisaks tühistati üks e-posti domeen, mis oli ründajatega seotud. Lühidalt tähendavad sellised asjaolud, et andmete taastamine on praktiliselt võimatu, kuna ohvri arvutile ei määrata konkreetset koodi, mis aitaks üldse faile dekrüpteerida.

Pahavara genereerib lihtsalt juhuslikke numbreid ja tähemärke, selle asemel, et luua konkreetne võti. IT-spetsialistid kutsuvad seda pahavara andmete kustutajaks, kuigi tegelikult muudab see programm andmete taastamise lihtsalt keerukaks. Põhjustatud kahju suuruse tõttu arvavad eksperdid, et Petya oht kasutas erinevaid ründeviise: PSExec, WMI ja Eternal Blue, selleks, et rünnata SMB-d ja kohalikke võrgustikke. Seepärast pole ka mõtet makse tegemisel, kuna andmete taastamine pole võimalik.

Petya rünnakute nimekiri

| Nimi | Petya |

| Kategooria | Lunavara |

| Ohvrid | |

| M.E.Doc serverid | Rünnak sai alguse Ukrainast. See hakkas levima 18. juunil (või varem), populaarse M.E.Doc raamatupidamistarkvara uuendusena. |

| Ukraina riiklik pank | Hiljen andis Ukraina riiklik pank teada “ekstreemsest küberrünnakust”. See hoiatab majandusorganisatsioone olema ettevaatlikumad pahavara rünnakute suhtes. |

| Oshchadbank osariigi pank | Ühe tunni möödudes andis Oshchadbank pank teada piiratud teenuste toimimisest lunavaraviiruse tõttu. |

| Ukraina ministeeriumid | Ukraina ministeeriumi liikmed hakkasid säutsuma, andes teada, et Petya lunavara on nende arvutid lukustanud. |

| Maersk | Järgmisena liikus viirus edasi ja nakatas transpordifirmat Maerskit Hollandis ja Taanis. Ettevõte peatas kogu tegevuse. |

| Rosneft | Vene õlifirma Rosneft kinnitas samal päeval, et ka neil leidsid aset rünnakud. |

| DLA Piper | DLA Piper, rahvusvaheline äriseadusega tegelev ettevõte andis teada pahavararünnakust. Ettevõte võttis oma serverid maha. |

| Mondelez | Mondelezi kontorid andsid lunavararünnakust teada 27. juunil. Rünnak peatas nende serverid. |

| WPP | Populaarne Suurbritannia turundusettevõte WPP andis teada väidetavast küberrünnakust. Ilmselgelt oli tegemist Petya lunavaraga. |

| Kiievi metroo | Kiievi metrool oli probleeme Bad Rabbit rünnaku tõttu 24. oktoobril. |

| Odessa rahvusvaheline lennujaam | Odessa rahvusvaheline lennujaam andis samuti teada, et neid rünnati samal päeval oktoobris. |

Kahjuks kasvab ohvrite number endiselt. Kõik neist ei ole andnud teada Petya probleemidest. Arvatakse aga, et see lunavara on mõjutanud veel tuhandeid ettevõtteid.

Lunavara toimimine

Nagu me oleme maininud, erinevalt teistest lunavaraprogrammidest taaskäivitab see pahavara arvuti koheselt. Pärast arvuti taaskäivitamist tekib ekraanile selline teade:

DO NOT TURN OFF YOUR PC!

IF YOU ABORT THIS PROCESS, YOU COULD DESTROY ALL OF YOUR DATA!

PLEASE ENSURE THAT YOUR POWER CABLE IS PLUGGED IN!

Kuigi see võib välja näha nagu süsteemitõrge, on tõde aga see, et samal ajal viib Petya viirus vaikselt läbi failide krüpteerimist süsteemi taustal. Kui kasutaja üritab süsteemi taaskäivitada või kui failide krüpteerimine on lõppenud, ilmub ekraanile vilkuv punane luukere koos tekstiga “PRESS ANY KEY!”. Pärast klahvi vajutamist avaneb uus aken üheskoos lunarahateatega.

Viiruse tegutsemise alguses paluti ohvril tavaliselt maksta 0,9 BitCoini, mis on umbes $400. Nüüd nõutakse aga $300 Bitcoinides. Seega, erinevate ettevõtete puhul võidakse küsida erinevat summat.

Petya lunavara krüpteerib failid väga keerukate RSA-4096 ja AES-256 algoritmidega, mida kasutatakse isegi lausa sõjaväes. Sellist koodi ei ole võimalik dekrüpteerida ilma privaatse võtmeta. Sarnaselt teistele lunavaradele nagu Locky viirus, CryptoWall viirus ja CryptoLocker, hoitakse privaatset võtit kaugserveris, millele pääseb ligi ainult siis, kui maksta viiruse loojatele lunaraha.

Lunavara põhjustab rohkem probleeme kui andmete dekrüpteerimine

Kui viirus on sattunud süsteemi, proovib see üle kirjutada Windowsi põhifailid või nö peamised kirjed , mis on vajalikud selleks, et sinu operatsioonisüsteemi laadida. Sa ei saa Petya viirust oma arvutist eemaldada, kui sa ei taasta oma MBR sätteid.

Isegi, kui sa suudad sätted parandada ja viiruse süsteemist kustutada, jäävad su failid lukku, sest viiruse eemaldamine ei dekrüpteeri krüpteeritud dokumente, vaid kustutab lihtsalt nakatunud faili. Muidugi on aga see toiming hädavajalik, kui sa tahad endiselt oma arvutit kasutada. Soovitame kasutada keerukamat ja usaldusväärset viirusetõrjet nagu FortectIntego, mis hoolitseb Petya eemaldamise eest.

Turvaeksperdid on just teada andnud lunavara dekrüpteerimisvõtme, mis võib aidata erilise algoritmi abil su faile dekrüpteerida. Selleks, et seda algoritmi kasutada, pead sa minema sellele veebilehele. Failide dekrüpteerimine ei ole aga ainus peavalu põhjustav faktor.

Sa peaksid veenduma, et Petya lunavara on arvutist eemaldatud enne, kui sa alustad failide dekrüpteerimist. Kui sul tekib probleeme viiruse eemaldamisega, vaata meie detailset juhist, mille leiad teiselt leheküljelt.

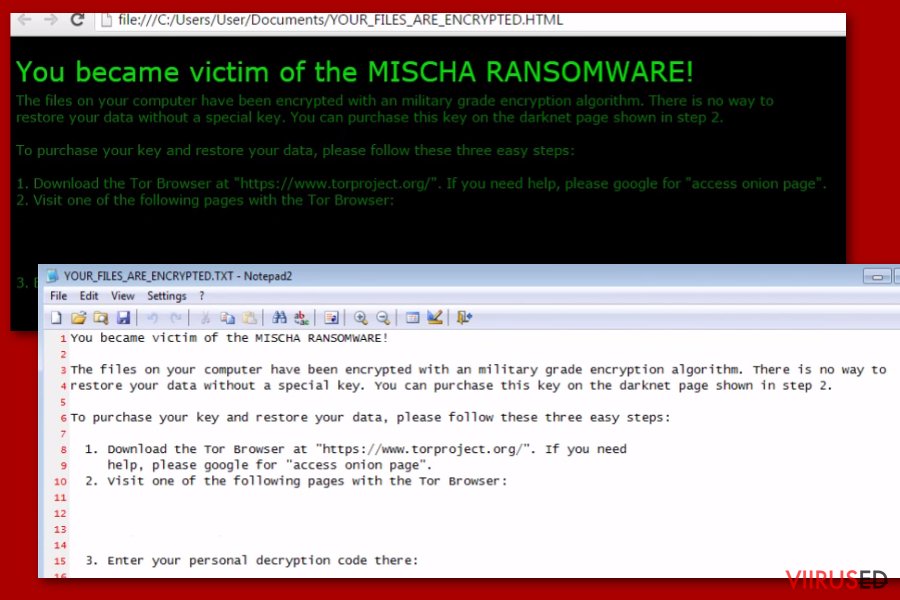

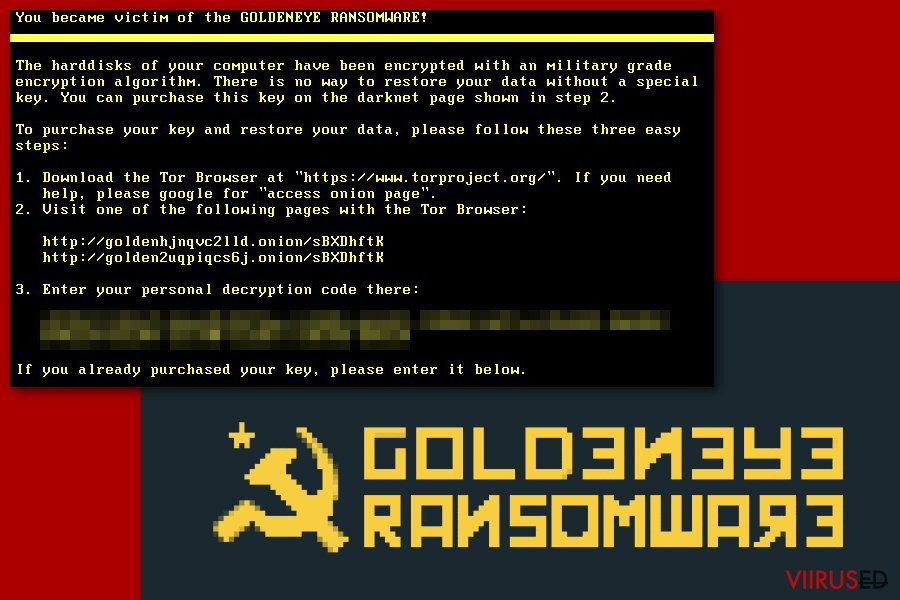

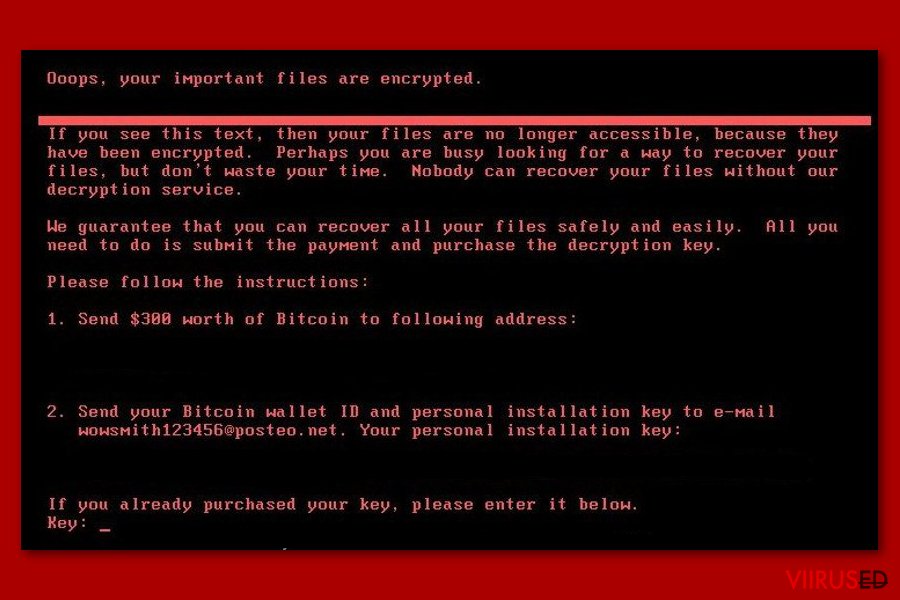

Ülalpool oleval pildil näed sa näidet lunarahateatest, mida näitab Petya viirus nakatunud seadmetes, samuti näed pilti selle makselehest.

Ülalpool oleval pildil näed sa näidet lunarahateatest, mida näitab Petya viirus nakatunud seadmetes, samuti näed pilti selle makselehest.

Petya versioonid

See lunavara on aina kasvanud pärast seda, kui see 2016. aastal internetti ilmus – Petya loojad on juba avaldanud uusi lunavaraversioone:

Mischa lunavara märgati 2016. aasta mais. See on osa Janus Cybercrime Solutions kampaaniast, mis võimaldab algajatel häkkeritel liituda Petya partnervõrgustikuga. Selleks, et sinust saaks üks edasimüüja, tuleks maksta registreerimistasu.

Sõltuvalt lunarahamakse suurusest võivad kasutajad teenida kuni 85% käibest selle eest, levitavad viirust internetis. Isegi, kui sa kaalud sellise kohutava ettevõttega koostöö tegemist, pea meeles, et nende inimeste jaoks pole miski püha ning nad võivad sind vabalt ära kasutada.

Petrwrap lunavara ei kuulu Janus Cybercrime Solutions kampaaniasse, mida peetakse lunavara partnervõrgustikuks. Tegemist on eraldi viirusega, mis põhineb muudetud Petya ECDH algoritmil, mis võimaldab arendajatel luua privaatseid ja avalikke võtmeid väljaspool RaaS süsteemi.

See pahavara on kasutanud haavatavat RDP võrgustikku ja PsExec tööriista, et tungida arvutisse ja käivitada viirus. On ka võimalik, et selle pahavaraga nakatub siis, kui laadida alla nakatunud e-posti manus.

GoldenEye lunavaraviirus on Petyale väga sarnane. Näitamaks kasutajale kaotust, lisab see failidele spetsiaalse faililaienduse. Viirus läbib ka kasutajakonto kontrolli (UAC), et viia läbi väikeseid rünnakuid ja sättida süsteemi Petya lunavara. Kui UAC on sätestatud maksimumini, palutakse ohvril võimaldada muudatuste tegemine arvutis. “Jah” valik käivitab pahavara.

Mamba lunavara on äärmiselt ohtlik ja võib nakatada peaaegu iga arvutit, kuid selle peamised sihikud on Saksa ettevõtete arvutid. Pahavaraline programm siseneb ohvri arvutisse salamisi ja viib ohvri arvutis läbi pahatahtlikke tegevusi ilma, et ohver isegi sellest midagi teaks.

Selles versioonis rakendati lõpuks Salsa20 krüpteerimisalgoritmi, et vabaneda Petya varasematest haavatavustest. Muidu toimib see viirus aga sarnaselt teistele versioonidele, levides nakatunud PDF-faili kaudu. Viiruse arendajad on ohu levitamiseks peamiselt kasutanud rämpskirju ja võltse tarkvarauuendusi.

Bad Rabbit lunavaraviirus on tuntud ka Diskcoder.D nime all. See avastati 2017. aasta oktoobris, kui see ründas Venemaa ja Ukraina ettevõtteid. Pahavara kasutab AES ja RSA krüpteerimiskirjeid ja lisab failidele .encrypted faililaienduse. See pahavaraversioon levib võltside Flash uuenduste kaudu ja kasutab ära SMB haavatavust. Lisaks failide krüpteerimisele ja 0.05 Bitcoini nõudmisele võib see ka andmeid varastada.

Levimisviisid ja ennetusnipid

Levimisviisid ja ennetusnipid

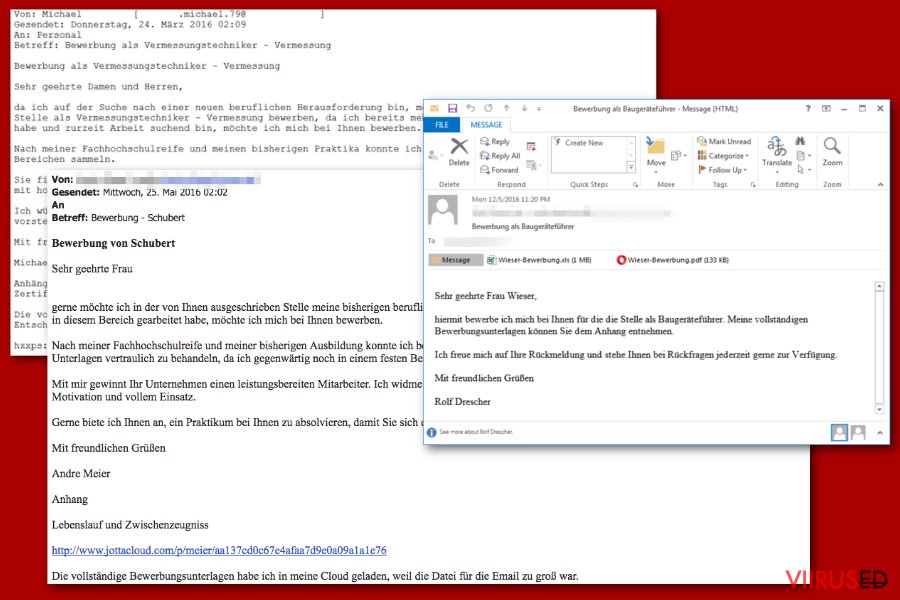

Petya viirust levitatakse tavaliselt rämpskirjade kaudu, kus on Dropboxi allalaadimislink nimega “application folder-gepackt.exe”. Viirus aktiveerub siis, kui see fail alla laadida ja avada. Hiljutisem viiruse versioon kasutab CVE-2017-0199 Office RTF haavatavust, et arvutisse tungida.

Kui sa juba tead, kuidas see viirus levib, on sul ilmselt ka juba idee selle kohta, kuidas oma arvutit kaitsta selle viiruse rünnaku eest. Muidugi pead sa olema ettevaatlik kirjade avamisel, eriti, kui kiri on saadetud tundmatult allikalt, sisaldab infot, mis ei ole sulle tuttav või mida sa ei ole oodanud saada.

Sa peaksid ka alla laadima MS17-010 ja teised Microsofti uuendused, et parandada SMB haavatavus. Usutakse, et see on hetkel üks lunavara allikaid. Kõigele lisaks varusta oma arvut usaldusväärse viirusetõrjega ning uuenda seda pidevalt.

Kaitsmaks oma faile krüpteerimise eest on alati kasulik teha aeg-ajalt koopiaid. Sa peaksid veenduma, et olulised andmed on mõnel füüsilisel infokandjal, näiteks pilvel, välisel kõvakettal jne.

Petya täielik eemaldamine

Nagu me juba mainisim on tulevaste failide turvalisuse jaoks vajalik Petya lunavara mahalaadimine. Andmete taastamine välise kõvaketta abil saab samuti toimuda alles siis, kui viirus ja kõik sellega seonduv on täielikult arvutist eemaldatud. Vastasel korral või Petya lukustada failid isegi nendel välistel platvormidel.

Sa ei saa seda viirust eemaldada arvutist tavalise mahalaadimise kaudu, kuna see ei ole sellise pahavaralise programmi puhul mõistlik. Seega tuleks Petya eemaldada automaatselt. Automaatseks eemaldamiseks peaksid kasutama mõnda usaldusväärset viirusetõrjet, mis tuvastab ja kustutab viiruse arvutist. Selle ülesande jaoks soovitame programme FortectIntego, SpyHunter 5Combo Cleaner või Malwarebytes.

Kui sul tekib probleeme viiruse automaatsel eemaldamisel või see blokeerib su viirusetõrjet töötamast, võid alati vaadata ka meie detailseid juhiseid, mis asuvad artikli lõpus.

Petya viiruse manuaalse eemaldamise juhend

Eemalda Petya kasutades Safe Mode with Networking

Selleks, et eemaldada Petya Windowsist Safe Mode režiimi abil pea meeles, et tegemist on keeruka küberohuga. Ära arva, et see kavatseb kergelt alla anda. Selleks, et saaksid viirusetõrje hõlpsamini lahti teha, järgi neid juhiseid:

-

Samm 1: Taaskäivita oma arvuti kuni hetkeni Safe Mode with Networking

Windows 7 / Vista / XP- Klikka Start → Shutdown → Restart → OK.

- Kui Teie arvuti muutub aktiivseks, siis vajutage mitu korda F8, kuni ekraanile ilmub Advanced Boot Options.

-

Valige nimekirjast Safe Mode with Networking

Windows 10 / Windows 8- Vajutage nuppu Power Windows sisselogimisekraanil. Nüüd vajutage ja hoidke all klaviatuuril olevat nuppu Shift ja klikkake Restart..

- Nüüd valige Troubleshoot → Advanced options → Startup Settings ja lõpuks vajutage Restart.

-

Kui Teie arvuti muutub aktiivseks, siis valige Enable Safe Mode with Networking aknas Startup Settings.

-

Samm 2: Eemaldage Petya

Logige sisse oma nakatunud kontosse ja käivitage brauser. Laadige alla FortectIntego või muu legitiimne nuhkvara-vastane programm. Uuendage seda enne täielikku süsteemi skanneerimist ja eemaldage pahatahtlikud failid, mis kuuluvad Teie väljapressimiseks kasutatava tarkvara juurde ja viige Petya eemaldamine lõpule

Kui Teie väljapressimiseks kasutatav tarkvara blokeerib Safe Mode with Networking, siis proovige edasist meetodit.

Eemalda Petya kasutades System Restore

Selleks, et vabaneda pahavarast System Restore abil, järgi järgnevaid samme. Pea meeles, et enamike lunavarade kõige hullem funktsioon on ennetada enda eemaldamist nakatunud seadmetest.

-

Samm 1: Taaskäivita oma arvuti kuni hetkeni Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klikka Start → Shutdown → Restart → OK.

- Kui Teie arvuti muutub aktiivseks, siis vajutage mitu korda F8, kuni ekraanile ilmub Advanced Boot Options.

-

Valige nimekirjast Command Prompt

Windows 10 / Windows 8- Vajutage nuppu Power Windows sisselogimisekraanil. Nüüd vajutage ja hoidke all klaviatuuril olevat nuppu Shift ja klikkake Restart..

- Nüüd valige Troubleshoot → Advanced options → Startup Settings ja lõpuks vajutage Restart.

-

Kui Teie arvuti muutub aktiivseks, siis valige Enable Safe Mode with Command Prompt aknas Startup Settings.

-

Samm 2: Taastage oma süsteemi failid ja seaded

-

Kui ilmub Command Prompt aken, siis sisestage cd restore ja klikkakeEnter.

-

Nüüd tippige rstrui.exe ja vajutage uuesti Enter..

-

Kui ilmub uus aken, siis klikkake Next ja valige taastamishetk enne seda, kui süsteemi infiltreerus Petya. Selle tegemise järel klikkake Next.

-

Nüüd klikkake Yes oma süsteemi taastamiseks.

-

Kui ilmub Command Prompt aken, siis sisestage cd restore ja klikkakeEnter.

Boonus: Taastage oma andmed

Ülalnähtav juhend on mõeldud selleks, et aidata Teil oma arvutist eemaldada programm Petya. Taastamaks oma krüpteeritud faile, soovitame me kasutada detailset juhendit, mille on koostanud viirused.ee turvaeksperdid.Kui Teie failid on krüpteeritud Petya poolt, siis võite Te nende taastamiseks kasutada mitmeid meetodeid.

Milleks kasutada Data Recovery Pro-d?

Data Recover Pro on ilmselt kõige kiirem lahendus andmete dekrüpteerimiseks. Selle jaoks pole vaja lisaoskuseid ning see on üsna tõhus viis failide taastamiseks. Siin on juhised selle kasutamiseks:

- Laadi Data Recovery Pro;

- Järgige neid Data Recovery paigaldamise samme ja installeerige programm oma arvutisse;

- Käivitage see ja skanneerige oma arvutit, et tuvastada Petya lunavara poolt krüpteeritud failid;

- Taastage need.

Päästa oma olulised failid Windows Previous Versions funktsiooni abil

Windows Previous Versions on üks andmete taastamise võimalusi, mis on Windowsi operatsioonisüsteemi sisse ehitatud. Pea meeles, et see taastamismeetod töötab ainult siis, kui System Restore funktsioon on lubatud. Siiski võid seda katsetada:

- Tuvastage taastamist vajav krüpteeritud fail ja klikake sellel parema hiireklahviga;

- Valige “Properties” ja minge “Previous versions” aknasse;

- Siin, “Folder versions”, tutvuge iga faili saadaoleva koopiaga. Te peaksite valima versiooni, mida taastada soovite ja klikkama nupul “Restore”.

ShadowExplorer Petya poolt krüpteeritud failide dekrüpteerimiseks

Kahjuks kustutab Petya lunavara varikoopiad, seega pole võimalik ShadowExplorerit kasutada failide taastamiseks.

- Laadige alla Shadow Explorer (http://shadowexplorer.com/);

- Järgige Shadow Explorer paigaldusviisardit ja installeerige see rakendus oma arvutisse;

- Käivitage progtamm ja valige vasakust ülemisest nurgast avanevast rippmenüüst oma krüpteeritud andmetega ketas. Vaadake seda, millised kaustad seal olemas on;

- Klikkige parema hiireklahviga kaustal, mida soovite taastada ja valige “Export”. Te võite samuti valida, kuhu Te selle kausta taastada soovite.

Mischa ja Goldeneye versioonide jaoks on nüüd saadaval Petya dekrüpteerija

Kui su failid on krüpteeritud Goldeneye või Mischa versioonidega, on esimese tegevus isikliku võtme väljaselgitamise tarkvara allalaadimine ja dekrüpteerimisvõtme genereerimine. Selle jaoks järgi neid samme:

1. Uuri välja, mis on sinu ohvri ID. See võib olla kirjas lunarahateates või sa võid selle leida krüpteeritud dokumendi lõpust.

2. Kopeeri ID .txt faili ja ava eelnevalt allalaaditud tööriist, et luua võti.

3. Salvesta kättesaadud võti

Kui sa oled võtme kätte saanud, saad liikuda edasi andmete taastamisega:

4. Laadi alla Mischa või Goldeneye dekrüpteerija

5. Vali fail, mida sa soovid dekrüpteerida (soovitame teha koopiad failidest, mida sa soovid dekrüpterida, vältimaks dekrüpteerimisega seotud tõrkeid ja võimalikku andmete kaotamist).

6. Esita salvestatud taastamisvõti väljadele ja klõpsa nupul “Decrypt”.

7. Kui dekrüpteerimine on edukas, jätka sellega seni, kuni ka kõik teised failid on dekrüpteeritud, esitades dekrüpteerijasse viiruse faililaiendus, mis lisati sinu krüpteeritud failidele.

Lõpetuseks, peaksite alati mõtlema Teie väljapressimiseks kasutatava krüpteeritud tarkvara vastasele kaitsele. Selleks, et kaitsta oma arvutit Petya ja teiste väljapressimiseks kasutatavate tarkvaralahenduste eest, kasutage tuntud nuhkvara-vastast programmi, nagu FortectIntego, SpyHunter 5Combo Cleaner või Malwarebytes

Teile soovitatud

Ära lase valitsusel enda järel nuhkida

Valitsustel on kombeks jälgida inimeste andmeid ning isegi nuhkida kodanike järel, seega sa peaksid seda silmas pidama ja uurima rohkem kahtlaste infokogumise taktikate kohta. Selleks, et vältida mistahes soovimatut valitsusepoolset jälgimist, tuleks internetti kasutada täiesti anonüümselt.

Kui kasutad internetti, saad valida mistahes asukoha selleks, et netisisu näha ilma, et peaksid taluma olulisi piiranguid. Naudi internetikasutust ilma häkkimise riskita, kasutades Private Internet Access VPN-teenust.

Kontrolli, millist infot valitsused ja muud soovimatud osapooled saavad näha siis, kui sa internetis surfad. Isegi, kui sa ei tegele seadusevastaste toimingutega või usaldad oma teenusepakkujaid ja platvorme, ole alati omaenda turvalisuse ja heaolu huvides kahtlustav ning kasuta ennetavaid meetmeid nagu VPN-teenused.

Tee failidest tagavarakoopiad, juhuks, kui sind tabab pahavararünnak

Arvutikasutajad võivad saada mitmesuguseid kahjusid kübernakkuste tõttu, kuna nad on ise jätnud midagi tegemata. Pahavara põhjustatud tarkvaraprobleemid või otsesed andmekaotused krüpteeringu tõttu võivad tekitada seadmele mitmeid probleeme või põhjustada püsivat kahju. Kui sul on korralikud tagavarakoopiad, saad pärast taoliseid intsidente oma tööd aga muretult jätkata.

Pärast seadmele mistahes muudatuste tegemist on oluline teha tagavarakoopiad, et saaksid alati naasta oma töö juurde, isegi, kui pahavara on midagi seadmes muutnud või põhjustanud andmekaotuseid. Kui sul on olemas iga olulise dokumendi või projekti eelmise versiooni koopia, saad vältida tülikaid olukordi. Sa tänad end, kui peaksid kunagi pahavara otsa sattuma. Süsteemi taastamise jaoks kasuta programmi Data Recovery Pro.

Levimisviisid ja ennetusnipid

Levimisviisid ja ennetusnipid